Détection, prévention et réponse aux menaces cybernétiques

SIEM et EDR

Les fonctions

- Détection d’Intrusions (IDS/IPS)

- Corrélation des Événements

- Analyse des logs

- Gestion de vulnérabilités

- Conformité et rapports

- Extensibilité et intégrations

- Corrélation et « Threat Intelligence »

Domaines d’application

- Détection d’intrusion

- Contrôle de l’intégrité des fichiers

- Détection de vulnérabilité / évaluation de configuration

- Conformité réglementaire

- Reporting

Quelques exemples de cas d’usage

- Vérification de l’intégrité des fichiers

- Vérification de la conformité de fichiers de configuration (altération par un programme tiers)

- Vérification du bon fonctionnement de l’antivirus sur les postes

- Détection de ransomware

- Détection de flapping d’adresse MAC sur équipement réseau

- Détection d’attaque de type DDOS

- Alerte en cas d’erreur massive d’authentification (Web, 802.1X …)

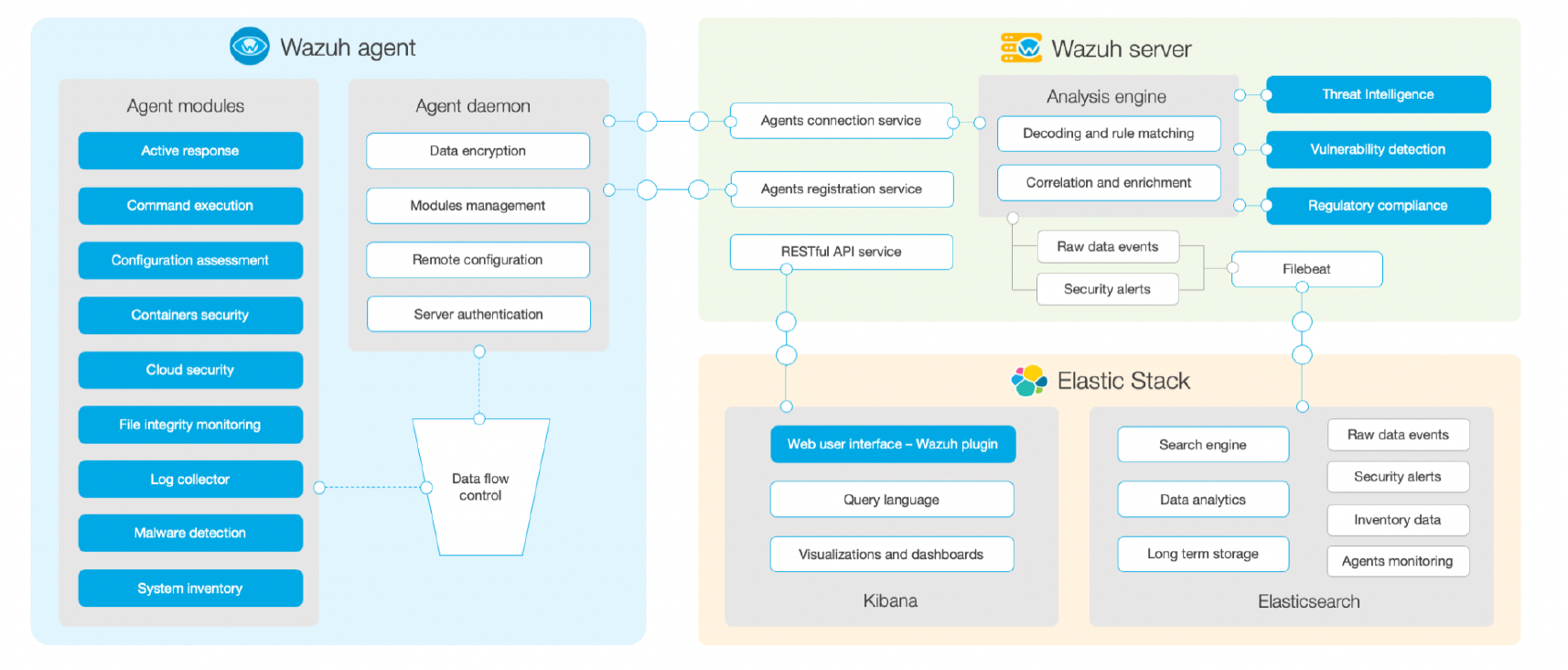

Principe de fonctionnement

- Un manager centralisant les événements

- Des agents sur chaque poste ou serveur, enregistrés auprès du manager

- Le manager défini les règles de surveillance (par ex : nombre de tentative de connexion échouées)

- Les agents appliquent les actions si une règle correspond (par ex : bloquer l’IP)

- Les agents remontent les événements au manager

- Le manager peut prendre des actions supplémentaires (par ex : isoler la machine du réseau)

Architecture

Composants

Agent

Installé sur les équipements finaux, il remonte des informations au serveur

Serveur

Analyse et indexe les alertes générées par le serveur

Interface

Permet la visualisation des données

Indexeur

Stocke et indexe les alaertes générées par le serveur